İsrailli gözetim ve ticari casus yazılım şirketi Intellexa’nın geliştirdiği Predator isimli casus yazılımın, dünya genelindeki akıllı telefonlara yalnızca kötü amaçlı reklamların görüntülenmesiyle bulaştırıldığı ortaya çıktı. Herhangi bir bağlantıya dokunmadan gerçekleşen bu sessiz enfeksiyon yöntemi, hedef alınan kişilerin cihazlarını tam erişimle ele geçiriyor. Sızdırılan dahili dokümanlar, eğitim videoları ve satış materyalleri, şirketin operasyonlarına dair bugüne kadar görülmemiş ölçüde ayrıntılı bilgiler sunuyor.

İsrailli gözetim ve ticari casus yazılım şirketi Intellexa’nın geliştirdiği Predator isimli casus yazılımın, dünya genelindeki akıllı telefonlara yalnızca kötü amaçlı reklamların görüntülenmesiyle bulaştırıldığı ortaya çıktı. Herhangi bir bağlantıya dokunmadan gerçekleşen bu sessiz enfeksiyon yöntemi, hedef alınan kişilerin cihazlarını tam erişimle ele geçiriyor. Sızdırılan dahili dokümanlar, eğitim videoları ve satış materyalleri, şirketin operasyonlarına dair bugüne kadar görülmemiş ölçüde ayrıntılı bilgiler sunuyor.

Birkaç bağımsız kuruluş tarafından yürütülen bir soruşturma, Intellexa’yı en kötü şöhretli paralı casus yazılım satıcılarından biri olarak tanımlıyor. Şirket, ABD’nin yaptırım listesine alınmasına ve Yunanistan’da aktif soruşturma altında olmasına rağmen Predator platformunu hala işletiyor ve yeni hedefler belirliyor. Bağımsız araştırmacıların elde ettiği yüksek hassasiyetli iç yazışmalar, eğitim videoları ve pazarlama dosyaları şirketin faaliyetlerine dair kapsamlı bir tablo sunarken Amnesty International uzmanları belgeleri doğruladı.

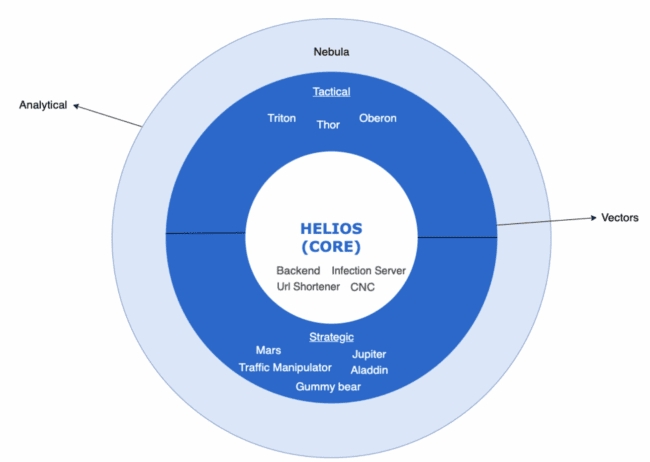

Bu arada Predator, Intellexa tarafından zaman zaman yeniden isimlendirildi. Predator olarak bilinmesine rağmen sistem, aynı zamanda Helios, Nova, Green Arrow ve Red Arrow olarak da pazarlandı. Intellexa’nın Predator casus yazılım sisteminin parçası olarak geliştirilmiş çeşitli saldırı vektörleri (enfeksiyon yöntemleri) de özel isimlerle anılmakta.

Reklamlara bakmanız yeterli!

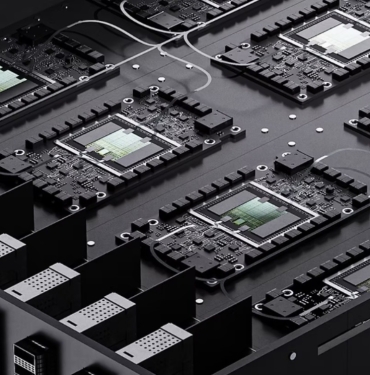

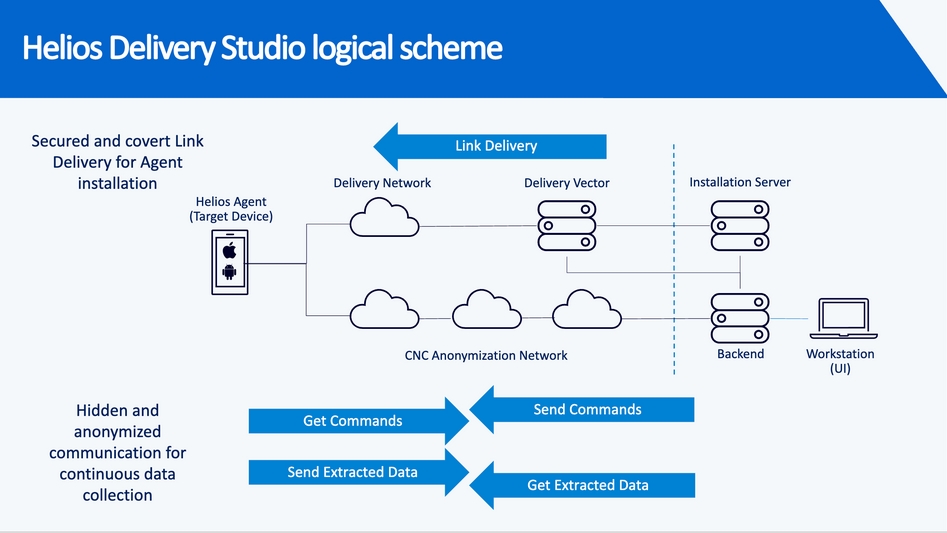

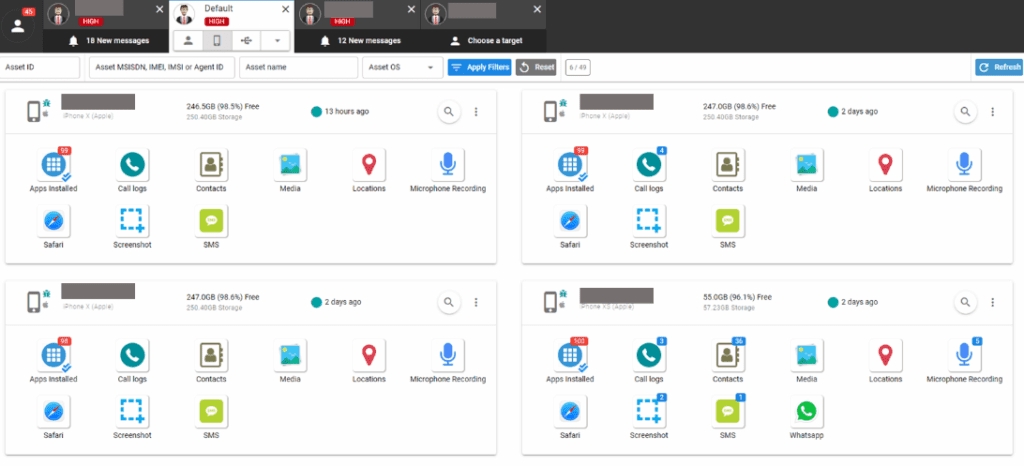

Yapılan teknik analizlere göre Intellexa’nın sistemi, kurbanın telefonuna yerleştiğinde kamera ve mikrofon kontrolü, anlık mesajlaşma uygulamalarındaki yazışmalar, e-postalar, GPS verileri, fotoğraflar, dosyalar ve tarayıcı geçmişi dahil olmak üzere tüm kritik bileşenlere erişim sağlıyor. Şirket, operatörlerinin kimliğinin açığa çıkmaması için tüm trafiği “CNC Anonymization Network” adı verilen anonimleştirme sunucuları zincirinden geçiriyor.

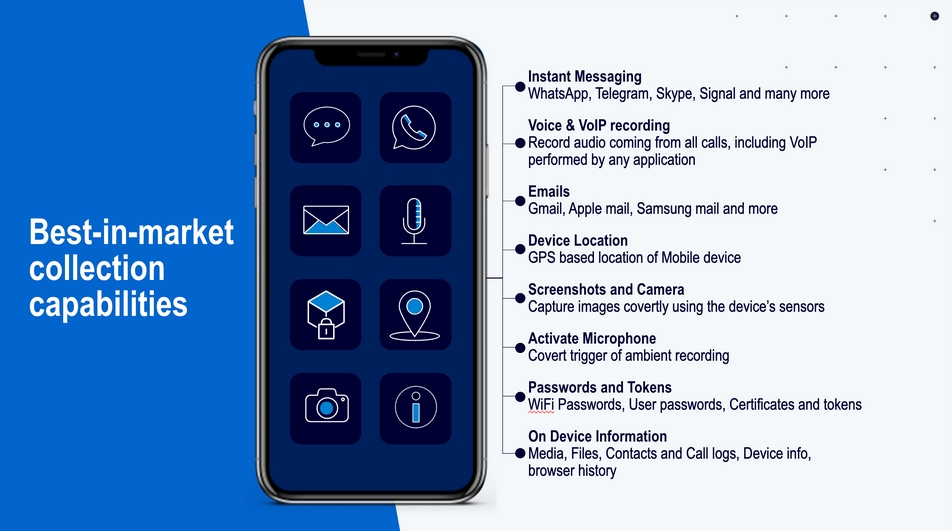

Casus yazılımın temelinde tarayıcı açıkları bulunuyor. Bu nedenle normalde saldırganın hedefi bir bağlantıya tıklamaya ikna etmesi gerekiyor. Bağlantı açılmazsa saldırı başarısız oluyor. Aynı zamanda her bir tıklanabilir saldırı linki, hedef tarafından uzmanlara iletildiği anda operatörün kimliğini riske atabiliyor. Bu sorunları aşmak için Intellexa, hedef cihazda bağlantının otomatik olarak çalışmasını sağlayan çeşitli yöntemler geliştirmiş durumda. Şirketin iç sunumlarında, bu amaçla internet servis sağlayıcılarıyla ortaklıklar kurduğu veya onlardan kapasite satın aldığı da görülüyor. Böylece ek bir sıfır tıklama açığı gerekmeksizin “sıfır tıklama benzeri” bir enfeksiyon zinciri oluşturuluyor.

Casus yazılımın temelinde tarayıcı açıkları bulunuyor. Bu nedenle normalde saldırganın hedefi bir bağlantıya tıklamaya ikna etmesi gerekiyor. Bağlantı açılmazsa saldırı başarısız oluyor. Aynı zamanda her bir tıklanabilir saldırı linki, hedef tarafından uzmanlara iletildiği anda operatörün kimliğini riske atabiliyor. Bu sorunları aşmak için Intellexa, hedef cihazda bağlantının otomatik olarak çalışmasını sağlayan çeşitli yöntemler geliştirmiş durumda. Şirketin iç sunumlarında, bu amaçla internet servis sağlayıcılarıyla ortaklıklar kurduğu veya onlardan kapasite satın aldığı da görülüyor. Böylece ek bir sıfır tıklama açığı gerekmeksizin “sıfır tıklama benzeri” bir enfeksiyon zinciri oluşturuluyor.  Amnesty International’ın yürüttüğü araştırmalar, reklam temelli bu saldırı yöntemlerinin yalnızca Intellexa tarafından değil, farklı paralı casus yazılım şirketleri ve bazı devlet aktörleri tarafından da geliştirilip kullanıldığını doğruluyor. Görünmez biçimde tarayıcı istismarlarının tetiklenmesini sağlayan bu yöntem, hedeflerin bilinmeyen bağlantılara karşı daha temkinli davranmaya başladığı günümüzde çok daha yaygınlaşması bekleniyor. Kuruluş, teknolojik altyapı sağlayıcıları ile dijital reklam ekosistemindeki şirketlere yönelik acil önlem çağrısı yaparak bu yöntemlerin tespit edilip engellenmesi gerektiğini vurguluyor.

Amnesty International’ın yürüttüğü araştırmalar, reklam temelli bu saldırı yöntemlerinin yalnızca Intellexa tarafından değil, farklı paralı casus yazılım şirketleri ve bazı devlet aktörleri tarafından da geliştirilip kullanıldığını doğruluyor. Görünmez biçimde tarayıcı istismarlarının tetiklenmesini sağlayan bu yöntem, hedeflerin bilinmeyen bağlantılara karşı daha temkinli davranmaya başladığı günümüzde çok daha yaygınlaşması bekleniyor. Kuruluş, teknolojik altyapı sağlayıcıları ile dijital reklam ekosistemindeki şirketlere yönelik acil önlem çağrısı yaparak bu yöntemlerin tespit edilip engellenmesi gerektiğini vurguluyor. Reklamlar sadece bir yöntem, dahası da var

Google’ın Threat Analysis Group (TAG) ekibi, şirketin kullandığı 15 farklı sıfır gün açığını tespit ederek bunlara ilişkin kapsamlı bir teknik rapor yayımladı. Intellexa, bağımsız hacker gruplarından satın aldığı bu açıkları, güvenlik araştırmacıları tarafından keşfedilip yamalanana kadar saldırılarda kullanıyor.

Google’ın Threat Analysis Group (TAG) ekibi, şirketin kullandığı 15 farklı sıfır gün açığını tespit ederek bunlara ilişkin kapsamlı bir teknik rapor yayımladı. Intellexa, bağımsız hacker gruplarından satın aldığı bu açıkları, güvenlik araştırmacıları tarafından keşfedilip yamalanana kadar saldırılarda kullanıyor. Sıfır gün açıklarının fiyatı hedefe göre değişiklik gösteriyor. Örneğin, Chrome için sandbox atlatma yeteneğine sahip, kitlesel ölçekte sömürülebilen uzaktan kod çalıştırma (RCE) açıkları 100 bin ile 300 bin dolar arasında alıcı buluyor. Daha karmaşık zincirler ise milyon dolar seviyelerine çıkabiliyor. Nitekim Zerodium’un 2019’da Android ve iOS için kalıcı erişim sağlayan zero-click zincirlere milyonlarca dolar teklif ettiği hatırlanıyor. Bu nedenle Predator gibi araçları sadece devlet kurumları ve büyük bütçeli aktörler kullanabiliyor.

Google TAG’in araştırmalarında, Citizen Lab ile 2023 yılında yürütülen ortak çalışmada Mısır’daki hedeflere karşı kullanılan tam bir iOS sıfır gün zincirinin Intellexa tarafından geliştirildiği belirlendi. Zincir, hedef cihazlara Predator’ün sessizce yüklenmesini sağlıyordu.

Google TAG’in araştırmalarında, Citizen Lab ile 2023 yılında yürütülen ortak çalışmada Mısır’daki hedeflere karşı kullanılan tam bir iOS sıfır gün zincirinin Intellexa tarafından geliştirildiği belirlendi. Zincir, hedef cihazlara Predator’ün sessizce yüklenmesini sağlıyordu. Bunun yanı sıra şirket, üçüncü taraf reklam ağları üzerinden kullanıcı parmak izi çıkarma teknikleriyle hedef profillere ulaşarak onları kendi istismar sunucularına yönlendiriyor. Bu yöntemler arasında en çok dikkat çeken ise “Aladdin” adı verilen zero-click (sıfır tıklama) enfeksiyon sistemi. Halen aktif olduğu değerlendirilen bu mekanizma, mobil reklam altyapısını kötüye kullanarak hedef cihazlara zararlı kod enjekte ediyor. Görünüşte tamamen sıradan bir reklam, eğer kullanıcı hedef profille eşleşiyorsa yalnızca görüntülenmesiyle birlikte cihazın istismar edilmesine yol açabiliyor. Kullanıcının reklama tıklaması gerekmiyor.

Evet, dahası da var!

Raporlar, sızdırılan iç yazışmaların yanı sıra satış dokümanları ve eğitim videolarını da içeriyor. Bu materyaller arasındaki en dikkat çekici unsur, Intellexa personelinin TeamViewer üzerinden bazı hükümet müşterilerinin gözetim panellerine uzaktan bağlanabildiğini gösteren görüntüler oldu. Videoda Predator’ın kontrol paneli ile birlikte fotoğraflar, mesajlar ve diğer tüm gözetim verilerini içeren depolama sistemi açık biçimde görünüyor.

Raporlar, sızdırılan iç yazışmaların yanı sıra satış dokümanları ve eğitim videolarını da içeriyor. Bu materyaller arasındaki en dikkat çekici unsur, Intellexa personelinin TeamViewer üzerinden bazı hükümet müşterilerinin gözetim panellerine uzaktan bağlanabildiğini gösteren görüntüler oldu. Videoda Predator’ın kontrol paneli ile birlikte fotoğraflar, mesajlar ve diğer tüm gözetim verilerini içeren depolama sistemi açık biçimde görünüyor. Araştırmacılar, videoda Kazakistan’daki bir hedefe yönelik gerçek zamanlı bir enfeksiyon girişiminin tüm ayrıntılarıyla yer aldığını belirtiyor. Bu veriler arasında enfeksiyon bağlantısı, hedefin IP adresi ve hedef cihazın yazılım sürümleri de bulunuyor. Bu durum, casus yazılım sektöründe yıllardır tekrarlanan “müşteri verilerine erişimimiz yoktur” söyleminin pratikte geçersiz olabileceğine işaret ediyor.

NSO Group ve Hacking Team gibi üreticiler, hukuki sorumluluk ve veri gizliliği gerekçeleriyle müşterilerin takip ettiği kişilere dair bilgilere asla ulaşmadıklarını savunagelmişti. Devlet kurumları ise operasyonel gizlilik nedeniyle dışarıdan bir şirketin soruşturma ayrıntılarına erişmesini risk olarak görüyor. Bu nedenle uzaktan erişim, sektörün tecrübeli isimlerince bu durum ‘kesinlikle normal dışı’ olarak değerlendiriliyor.

Bu iddialar, Predator hedeflerinin verilerinin yalnızca devlet kurumları tarafından değil, yabancı bir özel şirketin çalışanları tarafından da görülebilmiş olabileceği endişesini doğuruyor.

Google ve Apple’dan açıklama

Apple ve Google, birkaç gün önce devlet destekli olduğundan şüphelenilen gelişmiş saldırı girişimlerine ilişkin yeni tehdit bildirimleri gönderdiklerini duyurdu. Apple, uyarıların 2 Aralık’ta iletildiğini belirterek, saldırı girişimlerinin niteliğine ilişkin ayrıntı paylaşmadı. Kaç kullanıcının etkilendiği veya saldırıların arkasında hangi aktörlerin olduğuna dair soru işaretleri korunurken şirket, bugüne kadar 150’den fazla ülkedeki kullanıcıyı bilgilendirdiğini vurgulamakla yetindi.

Google ise yaptığı açıklamada, Intellexa adlı ticari casus yazılım ekosistemini kullanan saldırganlar tarafından hedef alınan tüm bilinen kullanıcıları uyardığını açıkladı. Şirket, Intellexa’nın faaliyetlerinin “çeşitli ülkelerde birkaç yüz hesabı” etkilediğini ve hedefler arasında Pakistan, Kazakistan, Angola, Mısır, Özbekistan, Suudi Arabistan ve Tacikistan gibi ülkelerdeki kullanıcıların yer aldığını belirtti.

Güvenlik için neler yapılabilir?

Her ne kadar bu tür saldırılar geniş kitleleri hedeflemese de, uzmanlar yine de temel güvenlik önlemlerinin önemine dikkat çekiyor. Öncelikle desteklemek istediğiniz web siteleri hariç tutularak diğer web sitelerinde reklam engelleyici kullanmak bu veya bunun benzeri saldırılar için bir güvenlik katmanı sağlayabilir.

Sıfırıncı gün açıkları her platformda ve hizmette olabilen şeyler. Zaten Intellexa da bunları ağırlıklı olarak kullanıyor. Ve şirket, bu açıklar kapandığında bunları kullanamıyor. Dolayısıyla en güncel yazılımda kalmak da önemli.

Daha da önemli bilmediğiniz veya bildiğiniz bir kaynak gelen şüpheli mesajlardan kesinlikle uzak durulması gerekiyor. Bu mesajlardaki ve e-postalardaki bağlantılara kesinlikle tıklamamak gerekiyor. Bu mesajları açmak bile cihazınızın güvenliğini tehlikeye atmaya yetebilir.

Kaynak : https://www.donanimhaber.com/israilli-casus-yazilim-reklamlarla-telefonlara-sizdi–199394